Os relatos sobre crimes cibernéticos continuam a ser manchetes em todo o mundo. Como está a prevenção de crimes cibernéticos na sua empresa? Ela tem um plano de comunicação para alcançar os principais stakeholders na hora em que seu sistema travar e os clientes, fornecedores, acionistas não possam ter acesso aos principais dados da empresa?

Os relatos sobre crimes cibernéticos continuam a ser manchetes em todo o mundo. Como está a prevenção de crimes cibernéticos na sua empresa? Ela tem um plano de comunicação para alcançar os principais stakeholders na hora em que seu sistema travar e os clientes, fornecedores, acionistas não possam ter acesso aos principais dados da empresa?

O que é um ataque cibernético?

Um ataque cibernético é uma exploração deliberada de seus sistemas ou rede. Os ataques cibernéticos usam código malicioso para comprometer seu computador, lógica ou dados e roubar, vazar ou manter seus dados como reféns. A prevenção de ataques cibernéticos é essencial para todas as empresas e organizações.

De acordo com o Relatório de Ameaças Cibernéticas da SonicWall, todas as categorias de ataques cibernéticos aumentaram, incluindo ameaças criptografadas, ransomware (1), cryptojacking (2) e outras tentativas de intrusão. O ransomware emergiu como a principal ameaça à medida que os hackers descobriram que é um empreendimento mais fácil e lucrativo. Além disso, em 2022, o Brasil foi o segundo país da América Latina mais atingido por ataques cibernéticos, atrás apenas do México. Os dados foram levantados pelo FortiGuard Labs, laboratório de inteligência e análise de ameaças, da Fortinet, empresa de soluções de cibersegurança.

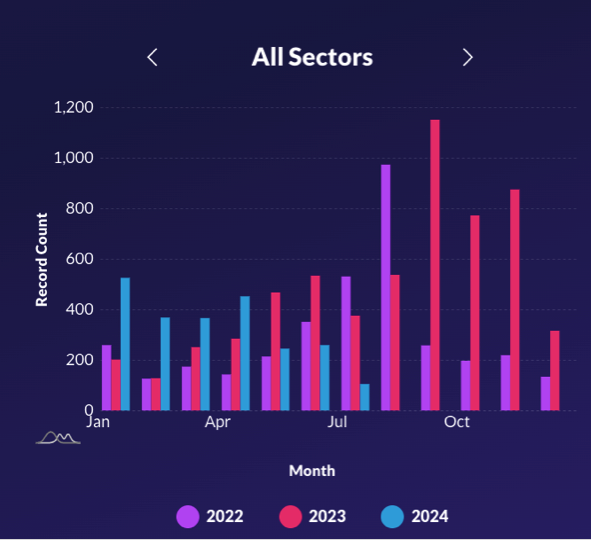

O relatório do Identity Theft Resource Center (ITRC), deste ano, mostra que os comprometimentos de dados relatados no primeiro trimestre de 2024 totalizaram 841, incluindo 642 ataques cibernéticos, 85 comprometimentos causados por erros humanos ou de sistema e 11 ataques físicos, atingindo um público potencial estimado em 28,6 milhões de pessoas num nível global. Isto representa um aumento de 90% em relação ao mesmo trimestre de 2023 e de 108% em relação ao primeiro trimestre de 2022.

Em 2023 aconteceram, segundo o ITCR, 442 ciberataques. Apesar de um número consideravelmente menor do que neste ano, o número de pessoas impactadas pelos ataques, no ano passado, passou de 100 milhões.

Os ataques cibernéticos continuaram, por uma ampla margem, a principal causa de violações de dados onde informações pessoais foram roubadas. No entanto, o número de violações de dados relacionadas a ataques cibernéticos e avisos sem informações sobre a causa raiz do ataque saltaram de 166 no primeiro trimestre de 2023 para 439 em igual período de 2024; ou de 44% para 68% dos avisos de violação relacionados a ataques cibernéticos.

As áreas preferidas para ataques pelos hackers, em 2023 e 2024, foram serviços financeiros, saúde, serviços profissionais, manufatura, transportes e governos. Uma das empresas que tiveram mais clientes impactados (cerca de 17 milhões) por um ataque, no primeiro trimestre de 2024, foi a LoanDepot, uma holding não bancária, com sede em Irvine, Califórnia, que vende produtos hipotecários e não hipotecários.

A segunda empresa que teve 2,35 milhões de clientes atingidos pelo ataque cibernético foi a o Management Resource Group (MRG), de Mississipi (EUA), da área da saúde, que fornece serviços de gerenciamento de práticas médicas, faturamento e tecnologia da informação (TI).

O consenso entre os especialistas em segurança cibernética e o ITCR é que o número de vítimas por ataques de qualquer tipo está diminuindo à medida que os criminosos identificados lançam ataques mais direcionados, que são muito diferentes dos ataques “rezar e pulverizar” dos últimos 20 anos. No entanto, mais violações com menos pessoas afetadas não significa que indivíduos ou empresas possam reduzir seu nível de diligência. Por exemplo, credenciais de login legítimas continuam sendo um vetor de ataque comum que pode ser obtido em tentativas direcionadas e usadas para lançar vários ataques e golpes de identidade, incluindo como alvo a cadeia de suprimentos que compromete múltiplos setores da organizações em uma única exploração. As empresas e os consumidores precisam continuar a praticar uma boa triagem de senhas e fazer a transição para chaves de acesso o mais rápido possível, dizem os especialistas.

Atenção e monitoramento

Segundo informações da consultoria irlandesa Leaf, aqui estão alguns exemplos de ataques cibernéticos e tipos de violações de dados bastante comuns no mercado. A empresa listou alguns tipos de ataques cibernéticos para evitar situações de crise no âmbito da tecnologia, considerando que no mundo de hoje a segurança cibernética é essencial para a empresa não sofrer uma descontinuidade nos negócios. Com ameaças tecnológicas cada vez maiores a cada dia, ter uma solução de segurança confiável e forte é absolutamente essencial.

Roubo de identidade, fraude, extorsão; malware, phishing, spam, spoofing, spyware, trojans e vírus; hardware roubado, como laptops ou dispositivos móveis; ataques de negação de serviço (3); violação de acesso; detecção de senha; infiltração no sistema; desfiguração do site; explorações de navegadores da web públicos e privados; abuso de mensagens instantâneas e roubo de propriedade intelectual (PI) ou acesso não autorizado.

1. Treine sua equipe

Uma das maneiras mais comuns pelas quais os criminosos cibernéticos obtêm acesso aos dados é por meio dos próprios funcionários. Eles enviarão e-mails fraudulentos se passando por alguém da sua organização e solicitarão dados pessoais ou acesso a determinados arquivos. Os links muitas vezes parecem legítimos para um olhar destreinado e é fácil cair na armadilha. É por isso que a conscientização dos funcionários é vital.

2. Mantenha seu software e sistemas totalmente atualizados.

Frequentemente, os ataques cibernéticos acontecem porque seus sistemas ou software não estão totalmente atualizados, deixando pontos fracos. Portanto, os cibercriminosos exploram essas fraquezas para obter acesso à rede corporativa. Depois de entrarem, muitas vezes é tarde demais para tomar medidas preventivas.

Para neutralizar isso, é inteligente investir em um sistema de gerenciamento de patches (4) que irá gerenciar todas as atualizações de software e sistema, mantendo o aparato tecnológico resiliente e atualizado.

3. Garanta a proteção do endpoint (5)

A proteção de endpoint protege redes conectadas remotamente a dispositivos. Dispositivos móveis, tablets e laptops conectados a redes corporativas fornecem caminhos de acesso para ameaças à segurança. Esses caminhos precisam ser protegidos com software específico de proteção de endpoint.

4. Instale um firewall (6)

Existem tantos tipos diferentes de violações de dados sofisticadas e novos surgem todos os dias e até retornam. Colocar a rede atrás de um firewall é uma das maneiras mais eficazes de se defender de qualquer ataque cibernético. Um sistema de firewall bloqueará qualquer ataque de força bruta feito em sua rede e/ou sistemas antes que possa causar qualquer dano.

5. Faça backup dos dados.

No caso de um desastre (geralmente um ataque cibernético), você deve fazer backup dos dados para evitar tempos de inatividade graves, perda de dados e perdas financeiras graves.

6. Controle o acesso aos sistemas.

Acredite ou não, um dos ataques que pode ocorrer nos sistemas tecnológicos pode ser físico. Ter controle sobre quem pode acessar a rede é realmente muito importante. Alguém pode simplesmente entrar no escritório ou na empresa e conectar uma chave USB contendo arquivos infectados em um dos computadores, permitindo acesso a toda a rede da empresa, comprometendo a segurança industrial, ou infectá-la.

É essencial controlar quem tem acesso aos terminais e demais aparelhos em rede. Ter um sistema de segurança perimetral instalado é uma ótima maneira de impedir tanto o crime cibernético quanto as invasões!

7. Segurança Wi-Fi

Quem não tem um dispositivo habilitado para Wi-Fi? E esse é exatamente o perigo: qualquer dispositivo pode ser infectado ao se conectar a uma rede; se esse dispositivo infectado se conectar à rede da empresa, todo o sistema corre sério risco.

Proteger as redes wifi e ocultá-las é uma das coisas mais seguras que você pode fazer pela segurança das pessoas e dos sistemas. Com a tecnologia sem fio se desenvolvendo cada vez mais a cada dia, há milhares de dispositivos que podem se conectar à rede de uma organização ou governo e comprometer toda a segurança.

8. Contas pessoais de funcionários

Cada funcionário precisa de seu próprio login para cada aplicativo e programa. Vários usuários se conectando com as mesmas credenciais podem colocar as informações estratégicas da empresa em risco.

Ter logins separados para cada membro da equipe ajudará a reduzir o número de frentes de ataque. Os usuários só fazem login uma vez por dia e usarão apenas o próprio conjunto de logins e senhas. Maior segurança não é o único benefício, você também obterá melhor usabilidade. Convém lembrar a série de crimes que ocorre, inclusive no Brasil, decorrentes de senhas compartilhadas ou vulneráveis.

9. Gerenciamento de acesso.

Um dos riscos, como proprietário de uma empresa e como funcionário, é a instalação de software em dispositivos de propriedade da empresa que podem comprometer os sistemas. A segurança cibernética começa na portaria, pela triagem correta das pessoas autorizadas a entrar e transitar nas instalações.

Gerenciar os direitos de administrador e bloquear a instalação ou até mesmo o acesso de determinados dados à sua equipe na rede é benéfico para a segurança. O negócio é seu, proteja-o!

A respeito de segurança, é muito importante ter um serviço de portaria ou credenciamento de acessos muito bem estruturado e com empregados proativos. Algumas crises ocorrem por omissão ou erros primários da área de segurança e fiscalização.

10. Senhas

Ter a mesma senha configurada para todo tipo de acesso pode ser perigoso. Depois que um hacker descobrir a senha, ele terá acesso a qualquer informação reservada e armazenada no sistema, sem segurança, e a qualquer aplicativo que você usar. Ter senhas diferentes configuradas para cada aplicativo que você usa é um benefício real para a segurança, e alterá-las com frequência manterá um alto nível de proteção contra ameaças externas e internas.

Conclusãoo

10 maneiras de prevenir ataques cibernéticos. Pode ser difícil saber por onde começar, quando se trata de proteger a empresa contra crimes e ataques cibernéticos. Há tantas informações por aí que podem se tornar um problema difícil de gerenciar, especialmente quando as informações são conflitantes.

(1) A palavra "ransom" (resgate) já diz tudo sobre essa praga. Ransomware é um software de extorsão que pode bloquear o seu computador e depois exigir um resgate.

(2) Criptojacking: O uso não autorizado de um computador, tablet ou smartphone para mineração de criptomoedas vem crescendo de forma exponencial e tem se tornado cada vez mais popular entre os hackers. Intitulada de cryptojacking, essa técnica tem feito muitas vítimas com extrema facilidade.

(3) Ataques de negação de serviço (DoS) e negação de serviço distribuída (DDoS) inundam os recursos de um sistema com tráfego fraudulento. Esse tráfego sobrecarrega o sistema, impedindo respostas a solicitações legítimas e reduzindo a capacidade de execução do sistema.

(4) Na prática, o gerenciamento de patches consiste em equilibrar a cibersegurança com as necessidades operacionais da empresa.

(5) Um endpoint é qualquer dispositivo conectado a uma rede de computadores.

(6) Um firewall é um dispositivo de segurança da rede que monitora o tráfego de rede de entrada e saída e decide permitir ou bloquear tráfegos específicos.

Artigos citados ou outros artigos sobre o tema

Top 10 Biggest Cyber Attacks in History

10 ways to prevent Cyber Attacks

Cybercrime to Reach $10.5 Trillion By 2025: What Can We Do?

History's biggest cyberattacks and how to protect yourself on the internet

Cibercrimes cometidos por empregados colocam reputação em risco